快捷在局域网内嗅探信息,并且操作较为简单。

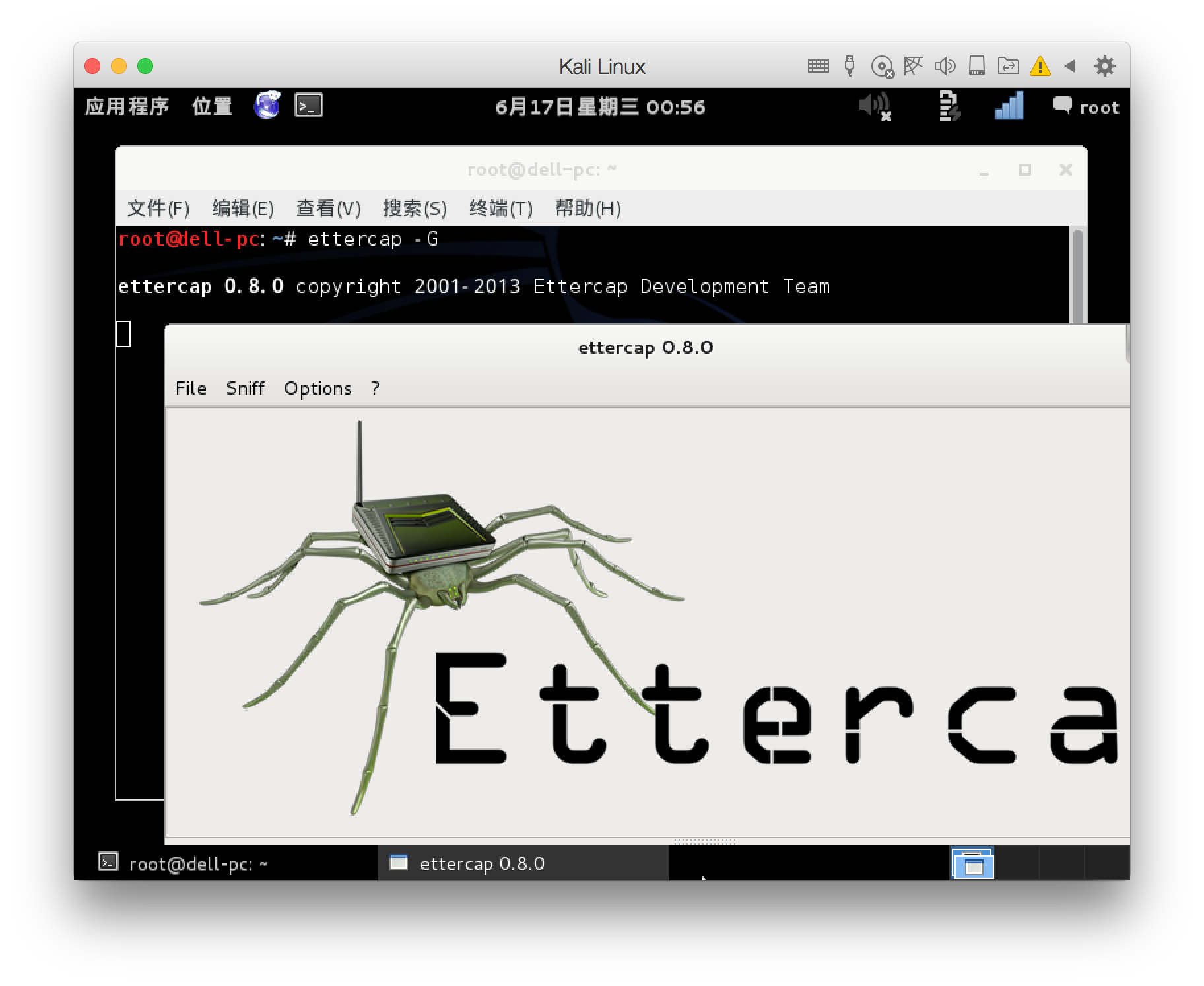

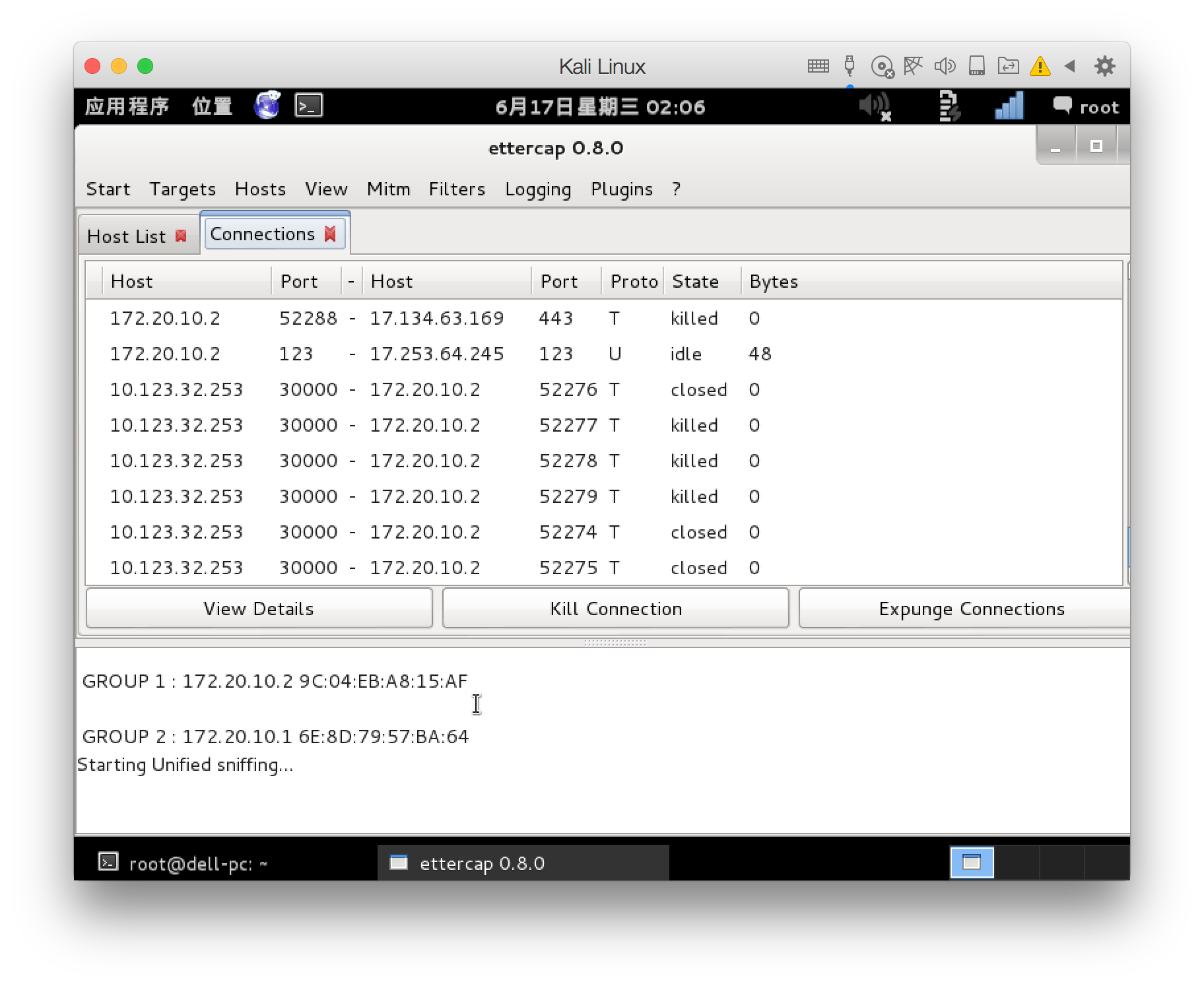

Kali下于命令行输入ettercap -G,即可进入ettercap的图形画面。

ettercap -G :The nice GTK2 interface;打开图形界面的Ettercap

So,把Kali打开,外置Wifi网卡插上,下面来进行嗅探与中间人攻击。

Ettercap实现方法

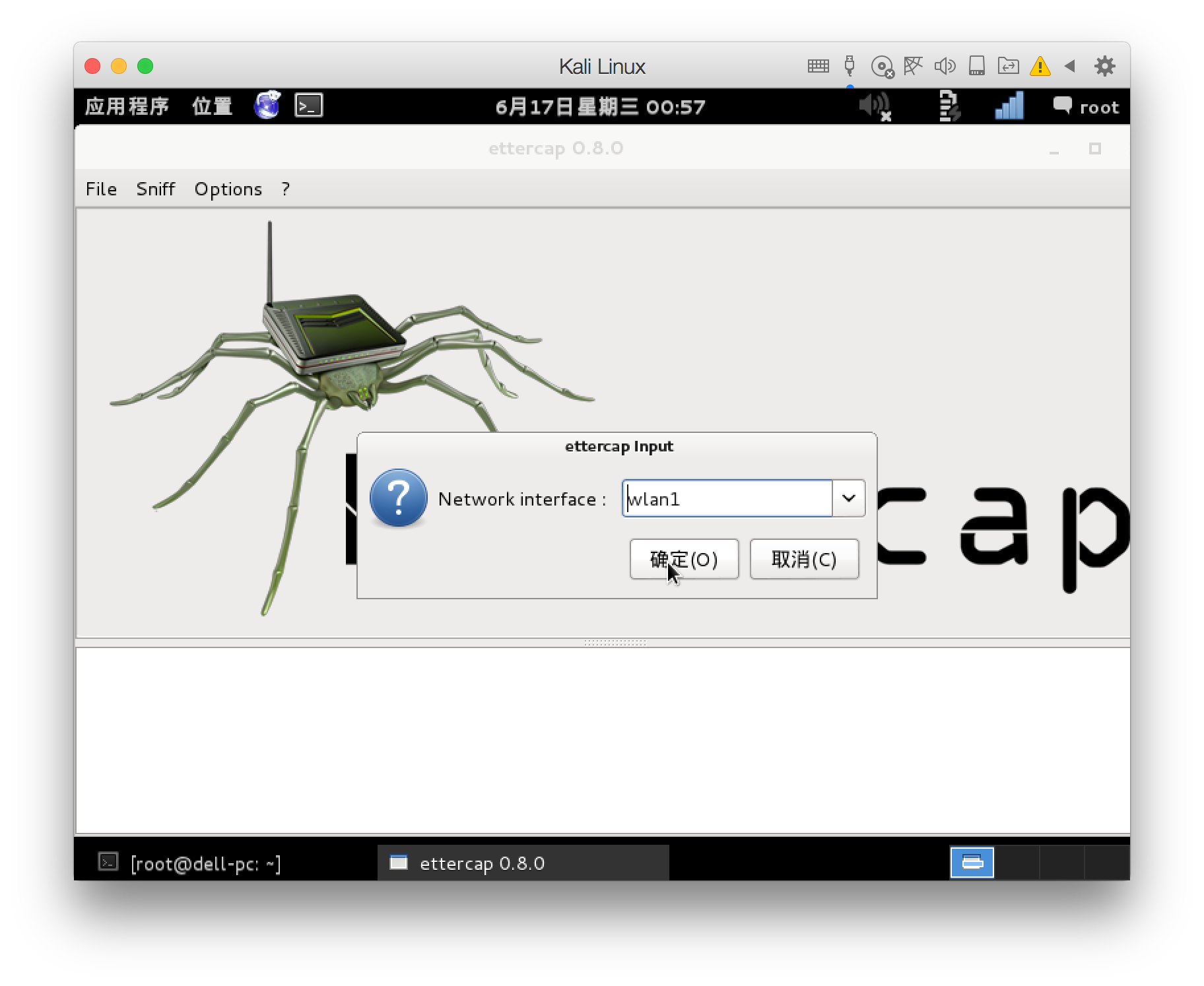

1、先在

Sniff->Unified sniffing中选定网卡。

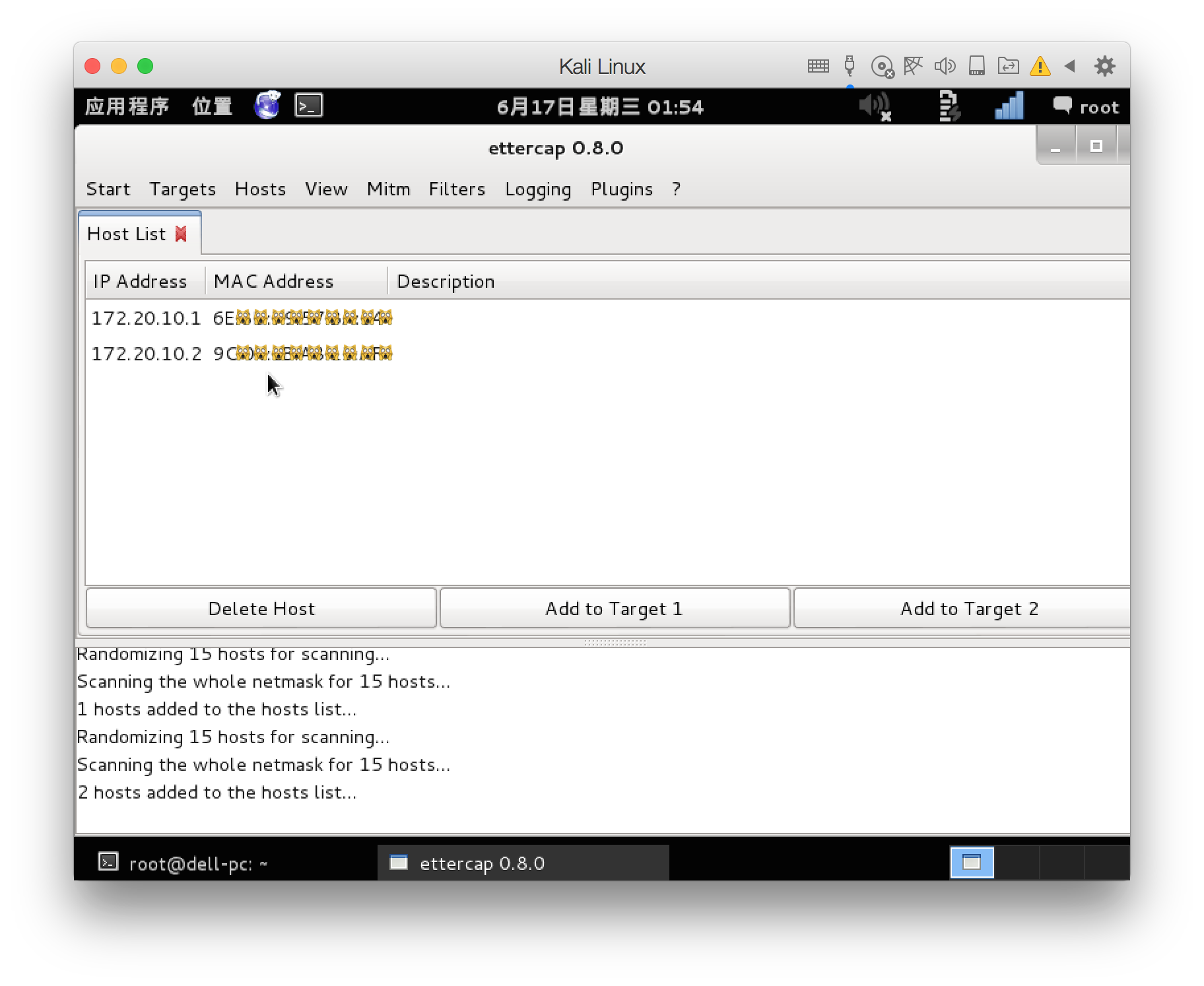

2、进入

Hosts->Host List选项卡,然后Hosts->Scan for hosts搜索局域网内的主机

3、把路由器归类到

Add to Target 2,把要进行嗅探或攻击的目标主机归类到Add to Target 1

这里的add to target就是为了让ettercap知道哪一个是路由器,哪一个是目标主机,通过设置,为下文中目标主机的悲惨遭遇埋下伏笔( ̄▽ ̄)

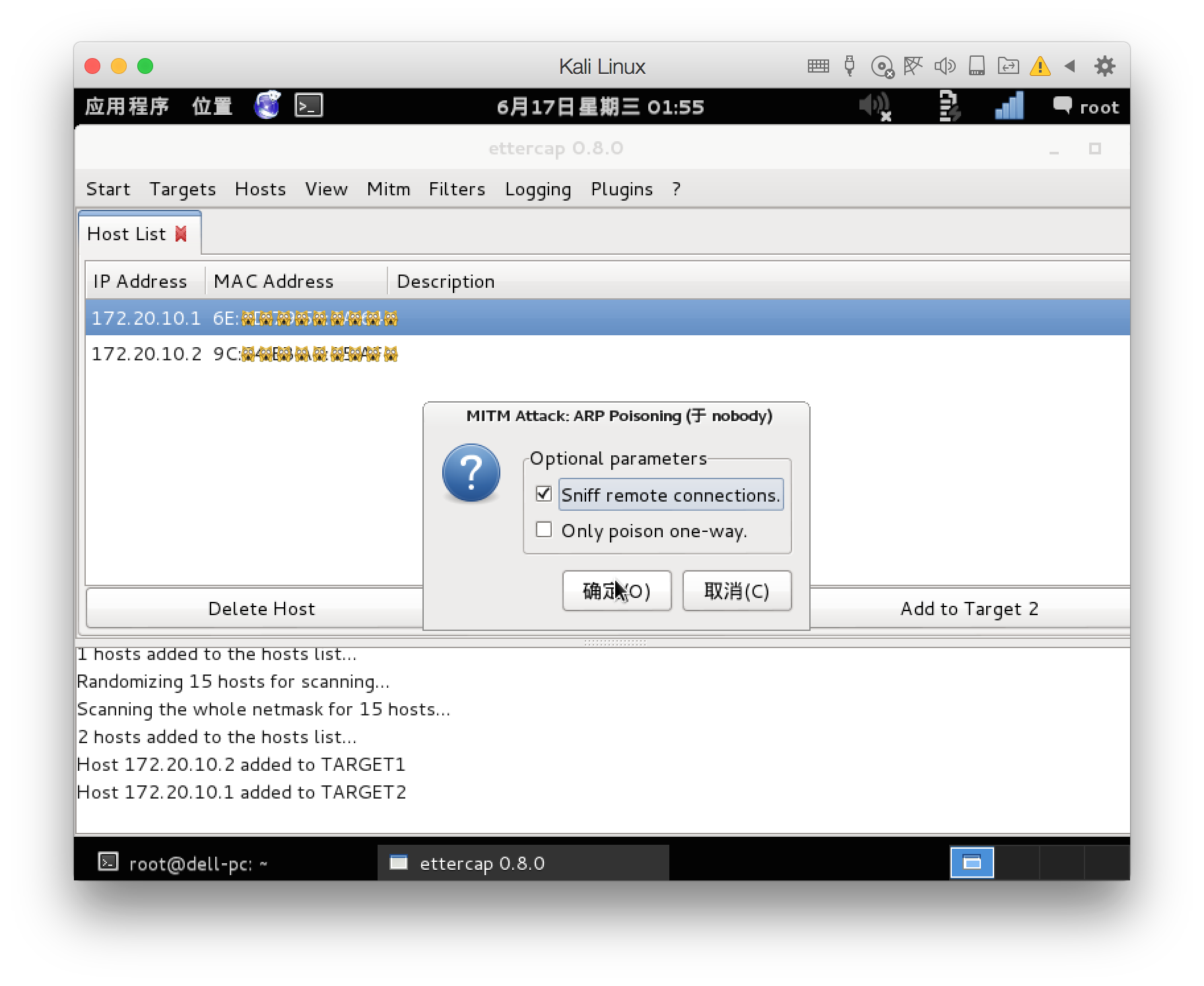

4、选择

Mitm->Arp poisoning,把里面的Sniff remote connections也勾上。

5、选择

Start->Start sniffing并开始。

6、在

View->Connections选项卡中可以看到现在战场直播。

7、接下来就让ettercap自动的进行中间人攻击,然后如果有捕捉到账号密码就会在connection的下方消息框架中显示。

下次有空再讲ettercap+driftnet偷看目标主机图片流以及ettercap劫持cookies登陆吧~

科普时间

何为ARP:

地址解析协议.地址解析协议(Address Resolution Protocol),其基本功能为通过目标设备的IP

地址,查询目标设备的MAC地址,以保证通信的顺利进行。它是IPv4中网络层必不可少的协议,不过在

IPv6中已不再适用,并被邻居发现协议(NDP)所替代。

[via Wikipedia]

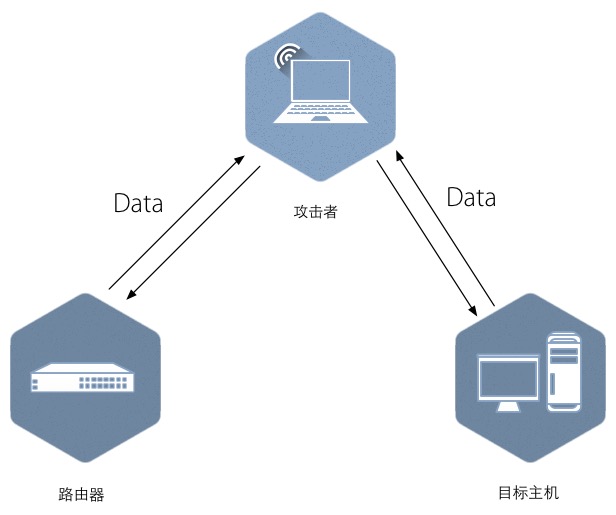

何为中间人攻击:

中间人攻击(Man-in-the-middle attack,缩写:MITM)是指攻击者与通讯的两端分别创建独立的

联系,并交换其所收到的数据,使通讯的两端认为他们正在通过一个私密的连接与对方直接对话,但事实

上整个会话都被攻击者完全控制。在中间人攻击中,攻击者可以拦截通讯双方的通话并插入新的内容。

[via Wikipedia]

Ettercap原理

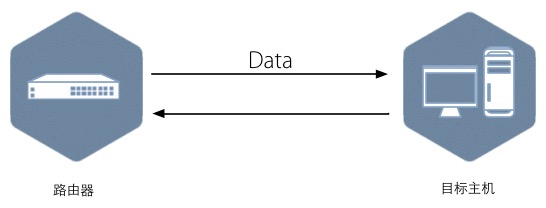

多机网络下,每一部要上网的电脑都要把信息(比如我要浏览or2.in网页)的请求提交给这个网络里的网关(大部分指的是路由器),然后网关与外界internet沟通后,把信息(or2.in的网页代码)传送回给主机,就完成了一个浏览加载的动作。

而ettercap则利用协议上的漏洞**(网关与目标主机缺乏相互认证的机制,让攻击者可以成为代理人,截取并篡改传输的信息),在网关(路由器)与目标主机间的通路做手脚,做起了代理人**,成为了路由器与目标主机的信息中转站,所有目标主机发送的请求(比如包含账号密码的微博登陆请求)或者路由器的回应(她在淘宝看的衣服的展示图),攻击者都能够截取获得,故称为中间人攻击。

妙用方法

昨晚去到一间不错的咖啡厅准备写论文,平时网速超快的,可是昨晚去到发现大部分人都在看视频,我在二楼用wifi连百度都上不了……然后…我就使坏,开了个ettercap,在旁边端起咖啡,看着wireshark里满屏的arp协议,而且大家还够面子陪我一起慢,还没喝完就看到楼下有人结帐闪人了哈哈